Así trabaja Apple para mejorar la seguridad de nuestros iPhone

No nos cansaremos mucho de decirlo: ningún sistema, ningún dispositivo, por muy seguro que sea, lo es al cien por cien. Siempre existirá alguna brecha, alguna vulnerabilidad que un usuario malicioso cualquiera pueda aprovechar para accede a nuestros datos y causarnos algún perjuicio. Por eso nunca está de más realizar todos los esfuerzos posibles para minimizar esas amenazas potenciales y elevar los parámetros de seguridad todo lo posible.

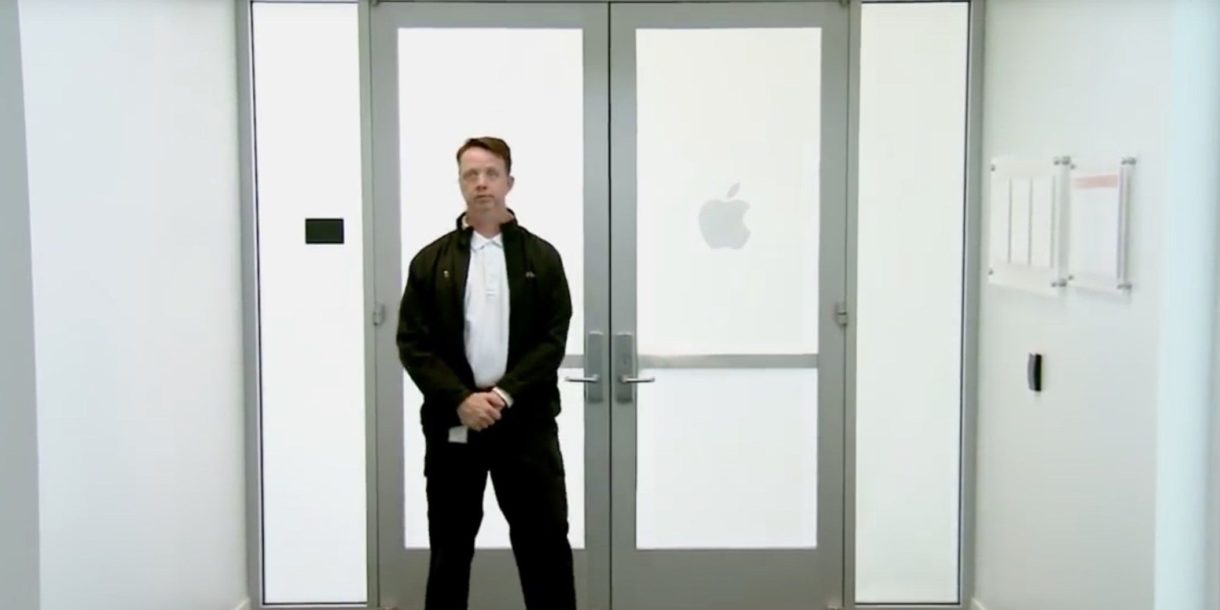

Apple es un buen ejemplo de esta tendencia y en su búsqueda incansable por ofrecer una plataforma iOS segura y fiable, no sólo emplea a los mejores ingenieros en la fabricación de un sistema a prueba de balas, si no que se alía con especialistas internos para pulir cualquier defecto que se les haya podido pasar por alto.

Hace unos días os informábamos del proyecto de recompensas millonarias que Apple ofrecía a todo aquel que pudiera desarrollar código malicioso bajo determinadas condiciones en un iPhone y es una noticia que ilustra a la perfección esta asociación de la empresa de la manzana con hackers y especialistas en seguridad electrónica y digital para mejorar la seguridad de sus sistemas operativos.

Naturalmente, para que dicho proyecto y otras iniciativas similares puedan realizarse, es necesario que esos hackers trabajen sobre iPhone físicos, atacando su seguridad desde todas las vías posibles tratando de abrir esa brecha que a ellos les haga millonarios y a nosotros algo más protegidos, una vez corregida la amenaza descubierta.

Pero no penséis que todas esas pruebas se realizan sobre un iPhone como el que tú o yo podamos tener, no, todas las pruebas se hacen con modelos especiales proporcionados por la propia compañía y bastante diferentes de la versión comercial. Unos modelos «para desarrolladores» que permiten hacer más cosas que uno de serie con sus limitaciones de fábrica. Unos iPhone sobre los que se puede experimentar con un millón de opciones como, por ejemplo, poder detener el funcionamiento del propio procesador para inspeccionar la memoria en busca de vulnerabilidades a explotar.

Unos dispositivos parecidos a los que los propios desarrolladores de Apple utilizan para sus pruebas internas aunque con sus propias medidas de seguridad, como la imposibilidad de descifrar el código firmware, y un estricto control para evitar que acaben filtrándose en el mercado negro y puedan utilizarse con fines menos loables que para los que han sido diseñados.

Comentarios cerrados

Cómo transferir fotos de tu iPhone a tu PC Windows o Mac

Cómo transferir fotos de tu iPhone a tu PC Windows o Mac  iOS 17: Novedades, trucos y consejos para aprovechar al máximo tu dispositivo

iOS 17: Novedades, trucos y consejos para aprovechar al máximo tu dispositivo  La revolución del M2: Análisis detallado del nuevo chip de Apple

La revolución del M2: Análisis detallado del nuevo chip de Apple