Thunderstrike 2 es peligroso y real, pero probablemente no te afectará nunca

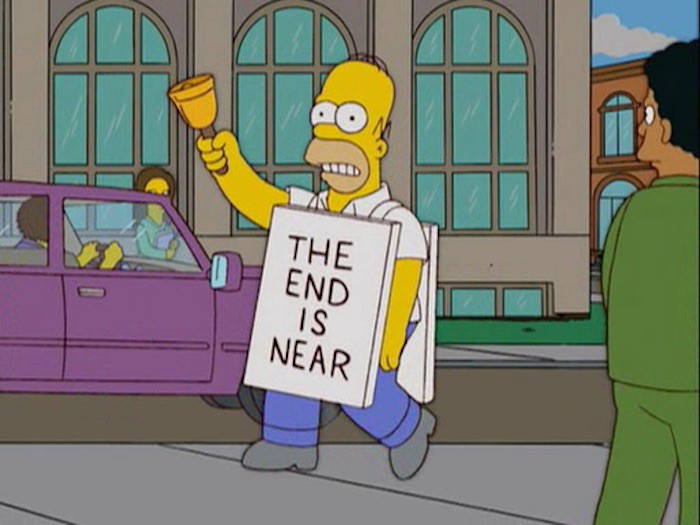

En la imagen, lo que la mayoría intenta vender: Que el fin está cerca. A menudo, el problema, además de no contarlo todo, es que lo poco que se cuenta, está tergiversado. Es lo que tiene el matizar las cosas y explicarlas, que no vende. Y claro, eso no se puede permitir, donde vamos a ir a parar. Primero explicaremos los hechos, y luego, los matices respecto a Thunderstrike 2. Como aperitivo, tres aspectos que cuando interesa, se dejan de lado. 1) El descubrimiento surge a partir de una prueba de concepto. 2) Se requiere intervención directa y consciente del usuario para la infección, y 3) No existe ni un sólo caso de infección fuera de los ordenadores utilizados en la -de nuevo- prueba de concepto.

Lo innegable, es decir, los hechos sin paliativos, es que se han descubierto varias vulnerabilidades que afectan al firmware de todos los principales fabricantes de PC, los Mac incluidos. Las vulnerabilidades podrían ser explotadas mediante un gusano y se propagaría de ordenador a ordenador sin que estos estuvieran conectados a la red, es decir, mediante periféricos con conectores Thunderbolt o tarjetas SSD. La infección puede producirse también mediante la conexión a paginas web o la apertura de archivos por correo electrónico. El gusano sería indetectable al no tocar el sistema de archivos o sistema operativo, y es inmune a cualquier solución que no sea el borrado completo del firmware conocido como flasheo.

Los matices pasan, como los no alarmistas y apocalípticos ya habrán comprobado, por el hecho de que las consecuencias de las vulnerabilidades se han realizado a nivel de investigación en un laboratorio, y lejos de ser una peligrosa amenaza que unos juankers radicales han soltado en internet afectando las paginas más visitadas del mundo. Los descubridores del problema y autores del gusano -insistimos de nuevo, creado a nivel de laboratorio con fines demostrativos- no están compartiendo las claves del problema ni dando pistas sobre hacia donde pueden ir los tiros en este sentido. Sin embargo, sí que han detallado activamente con Apple el fallo y en Cupertino ya trabajan en la solución, hasta el punto de que parte de las vulnerabilidades ya han sido resueltas y las otras es cuestión de tiempo.

Si el problema también afecta a Apple, cuando siempre se ha dicho que no existen virus para Mac, es porque los Mac no dejan de ser ordenadores que se basan en los mismos estándares que cualquier otro ordenador que incluye un firmware. Esto implica, que efectivamente, el problema es grave para todo el mundo pero también para los Mac, que jamás se les había expuesto de esta forma. Dicho sea de paso, el hecho de que no se dependa de terceras partes en cuando a la programación de componentes clave, implica que la primera versión de Thunderstrike (que también levantó oleadas de pánico pero pocos apuntaron que era necesaria la intervención del usuario) ya ha sido solucionada, mientras al resto de fabricantes se les acumula el trabajo. Pero eso no quita que Apple tenga que ponerse las pilas con efecto inmediato.

Efectivamente, si la prueba de concepto y los vídeos que corren por ahí se hubiera realizado con un ordenador que no fuera un Mac el problema sería exactamente el mismo para todo el mundo, pero muy probablemente los titulares y artículos hubieran tenido un talante muy diferente al que están teniendo.

A la postre, en el caso muy poco probable de que alguien disponga de los avanzados conocimientos y las claves para crear un gusano capaz de sacar partido a las -insistimos, cada vez menos- vulnerabilidades de los Mac mediante el firmware, bastaría con A) NO ejecutar software si no se conoce la procedencia exacta del mismo, cosa que si la pagina de donde se ha descargado no ha sido infectada, tampoco pasaría nada. Y B) NO conectar periféricos Thunderbolt o tarjetas SSD a menos que sólo los usemos nosotros y/o usuarios de nuestra confianza.

Más información | Wired | Trammell Hudson

Comentarios cerrados

Cómo transferir fotos de tu iPhone a tu PC Windows o Mac

Cómo transferir fotos de tu iPhone a tu PC Windows o Mac  iOS 17: Novedades, trucos y consejos para aprovechar al máximo tu dispositivo

iOS 17: Novedades, trucos y consejos para aprovechar al máximo tu dispositivo  La revolución del M2: Análisis detallado del nuevo chip de Apple

La revolución del M2: Análisis detallado del nuevo chip de Apple